tg-me.com/sec_devops/607

Last Update:

RedFlag

Сегодня на очереди очередной open-source инструмент на стыке AI и AppSec. Цель проекта RedFlag - отдать на AI анализ всех pull requests, чтобы отделить те, которые могут быть проигнорированы, и те, которым команде безопасности нужно уделить особое внимание при ревью. Вот, например, есть набор комитов в проект zed из 29 pull requests (PR), из которых RedFlag отметил 12 в своем отчете. Для одного из коммитов, который добавляет новую команду diagnostics, инструмент предоставил сводку, список измененных файлов, подсветил риск, связанный с модификацией логики обработки путей файлов, и порекомендовал протестировать новую команду на инъекции и directory traversal в рамках тест-кейса.

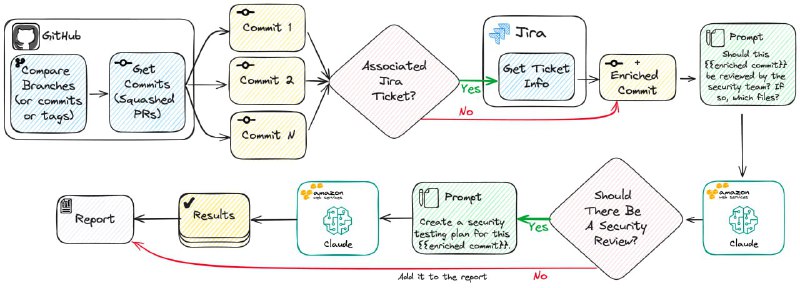

К инструменту также есть сопутствующая статья. Для того, чтобы инструмент оживить, необходимо подключить языковую модель Claude v3 Sonnet через Amazon Bedrock, а также обеспечить доступ к Jira, чтобы инструмент мог обрабатывать соответствующие тикеты. Далее в статье идет история успеха, где авторы анализировали релиз проекта своей организации, состоящего из 400 PR, из которых было отобрано около 100 PR. Стоимость такого анализа составила всего 8 долларов. В ходе девяти подобных релизов было обнаружено 6 высоких и 8 средних уязвимостей с точностью инструмента около 92%.

Интересен не столько сам инструмент, сколько его идея, простота реализации (это небольшой Python-проект, поддерживаемый двумя мейнтейнерами) и ощутимые результаты.

#ai

BY Security Wine (бывший - DevSecOps Wine)

Share with your friend now:

tg-me.com/sec_devops/607